Os produtos IAM (Gerenciamento de Identidade e Acesso) fornecem aos gerentes de TI ferramentas e tecnologias para controlar o acesso do usuário a informações críticas dentro de uma organização.

Definição de IAM (Gerenciamento de Identidade e Acesso)

O gerenciamento de identidade e acesso (IAM) em TI corporativa define e gerencia as funções e privilégios de acesso de entidades de rede individuais (usuários e dispositivos) para uma variedade de aplicativos em nuvem e locais. Os usuários incluem clientes, parceiros e funcionários; Contudo, os dispositivos incluem computadores, smartphones, roteadores, servidores, controladores e sensores.

O objetivo principal dos sistemas IAM (Gerenciamento de Identidade e Acesso) é gerar uma identidade digital por indivíduo ou item. Uma vez que essa identidade digital tenha sido estabelecida, ela deve ser mantida, modificada e monitorada ao longo do ciclo de vida de acesso de cada usuário ou dispositivo.

Então, o objetivo geral do gerenciamento de identidade é conceder acesso aos ativos corporativos aos quais os usuários e dispositivos têm direitos em um determinado contexto. Isso inclui a integração de usuários e sistemas, autorizações de permissão e a exclusão de usuários e dispositivos em tempo hábil.

No entanto, parte do problema são os usuários e seu caso de amor / ódio com suas senhas. Afinal, todos nós temos muitas senhas. Isso traz a tentação de compartilhá-las entre logins e isso gera problemas devido às implicações de segurança resultantes.

Uma pesquisa da Forrester de agosto de 2020 descobriu que 53% dos profissionais da informação armazenam suas senhas de maneira insegura. Outra pesquisa feita em março de 2021 com consumidores norte-americanos pela Transmit Security descobriu que mais da metade deles parou de usar um site porque seu processo de login era muito complexo. Ou seja, é evidente que ainda há trabalho a ser feito nesta área.

Concessões do IAM

Os sistemas IAM (Gerenciamento de Identidade e Acesso) fornecem aos administradores as ferramentas e tecnologias para:

- Alterar a função de um usuário;

- Rastrear as atividades do usuário;

- Criar relatórios sobre essas atividades;

- Aplicar políticas continuamente.

Portanto, esses sistemas são projetados para fornecer um meio de administrar o acesso do usuário em toda a empresa. Afinal, assim pode-se garantir a conformidade com as políticas corporativas e regulamentações governamentais.

“A identidade se tornou mais importante desde que o COVID tornou os limites físicos irrelevantes”, diz Andras Cser, VP e analista de IAM da Forrester Research. Afinal, mais empresas migraram para usuários remotos e também deram aos usuários fora da organização maior acesso a seus sistemas internos. “Com a aceleração da transformação digital, a identidade se tornou a pedra angular da aquisição, gerenciamento e retenção de clientes”, diz ele.

No entanto, a interrupção causada pelo COVID revelou fragilidades na arquitetura de IAM de muitas organizações. Isso, por sua vez, acelerou bastante a evolução do IAM, de acordo com o último relatório do Guia de planejamento de 2021 para IAM da Gartner.

“A economia agora depende do IAM.”

Pode ser por isso que os gastos com IAM aumentaram. De acordo com um estudo de março de 2021 com mais de 1.300 executivos patrocinado pela Ping Identity, cerca de 70% dos executivos de negócios globais planejam aumentar os gastos em IAM para sua força de trabalho nos próximos 12 meses. Especialmente conforme a continuação do trabalho remoto aumenta a demanda por TI e equipes de segurança. Contudo, eles também descobriram que mais da metade das empresas pesquisadas investiram em novos produtos de IAM desde o início da pandemia.

Como funciona o IAM (Gerenciamento de Identidade e Acesso)

Nos anos anteriores, um sistema de gerenciamento de identidade típico compreendia quatro elementos básicos:

- Um diretório ou repositório de identidade dos dados pessoais que o sistema usa para definir usuários individuais;

- Um conjunto de ferramentas para adicionar, modificar e excluir esses dados (relacionados ao gerenciamento do ciclo de vida do acesso);

- Um sistema que regula e reforça o acesso do usuário;

- Um sistema de auditoria e relatório.

Portanto, a regulação do acesso do usuário tradicionalmente envolve métodos de autenticação para verificar a identidade de um usuário ou dispositivo, incluindo:

- Senhas;

- Certificados digitais;

- Hardware e tokens de software de smartphone.

No entanto, essas últimas formas de tokens surgiram pela primeira vez em 2005 e agora podem ser encontradas em smartphones iOS e Android com aplicativos do Google, Microsoft, Cisco / Duo, Authy e vários outros fornecedores de IAM. Já abordagens mais modernas incluem elementos biométricos e suporte para a Fast Identity Alliance (FIDO).

Nos complexos ambientes de computação de hoje, junto com ameaças de segurança intensas, um nome de usuário e uma senha fortes não são mais suficientes. Portanto, a mudança mais notável foi a adição da autenticação multifator (MFA) aos produtos IAM. Hoje, os sistemas de gerenciamento de identidade geralmente incorporam elementos de biometria, aprendizado de máquina e inteligência artificial e autenticação baseada em risco.

A função do IAM na pilha de segurança da organização

O IAM (Gerenciamento de Identidade e Acesso) desempenha uma série de funções críticas em vários lugares na “pilha” de segurança de uma organização. Contudo, não é frequentemente pensado dessa forma porque essas funções estão espalhadas por diferentes grupos, como equipes de desenvolvimento, infraestrutura de TI, gerentes de operações, departamento jurídico e assim por diante.

“As equipes de IAM não estão mais tomando todas as decisões relacionadas sobre IAM”, disse o Gartner em seu guia de planejamento.

Primeiro porque as técnicas de IAM são apenas o começo do gerenciamento de uma rede segura. Afinal, elas exigem que as empresas definam suas políticas de acesso, descrevendo especificamente quem tem acesso a quais recursos de dados e aplicativos e sob quais condições eles têm acesso.

Muitas empresas desenvolveram suas políticas de controle de acesso ao longo do tempo e o resultado é que elas têm regras sobrepostas e definições de funções que geralmente estão desatualizadas e, em alguns casos, provisionadas incorretamente.

“Você tem que limpar suas identidades e revogar todos os privilégios extras que os usuários não precisam para que você não migre uma bagunça. Portanto, isso significa gastar mais tempo no design inicial” – Cser.

Em segundo lugar, o IAM (Gerenciamento de Identidade e Acesso) deve se conectar com todas as partes do negócio. É o caso de integração com análises, inteligência de negócios, portais de clientes e parceiros e soluções de marketing. Caso contrário, o IAM rapidamente se torna irrelevante.

Então, o Gartner recomenda que o IAM adote o mesmo modelo de entrega contínua de valor que muitas equipes de nuvem DevOps usam para entregar seu software. No entanto, não é assim que muitas lojas de TI corporativas abordaram o IAM no passado.

Coerência é a chave

Em terceiro, o IAM (Gerenciamento de Identidade e Acesso) vai além da proteção de usuários para incluir a autenticação de entidades não humanas, como chaves de aplicativos, APIs e segredos, agentes e contêineres.

Portanto, o Gartner recomenda tornar esses itens “cidadãos de primeira classe” e diz que eles devem ser gerenciados de forma adequada com equipes multifuncionais para reunir todas as partes interessadas. Felizmente, esta é uma área em que o IAM está evoluindo rapidamente, conforme evidenciado pela aquisição do Auth0 pela Okta no início deste ano.

Por fim, o IAM (Gerenciamento de Identidade e Acesso) precisa estar intimamente ligado à autenticação adaptativa e às ferramentas MFA. A autenticação costumava ser considerada uma decisão binária ir / não ir no momento do login, como entrar em uma VPN. No entanto, esse é o pensamento do velho mundo.

Afinal, o IAM de hoje precisa de mais granularidade para evitar invasões de conta e ataques sutis de phishing. Então, o Gartner recomenda distribuir MFA adaptável para todos os usuários e ter um modelo de autorização em evolução que permite o acesso remoto com segurança. Isso aumenta a confiança e melhora a usabilidade geral e, como afirma o guia de planejamento do Gartner:

“O acesso adaptável é apenas o começo de soluções de autenticação mais inteligentes. A maioria desses produtos não tem detecção de fraude baseada em coleções biométricas passivas ou suporta assinaturas digitais e orquestrações de identidade. Contudo, essas proteções são necessárias graças a métodos de ataque de controle de conta novos e mais sofisticados”.

O que IAM significa para a conformidade

Os sistemas IAM podem reforçar a conformidade regulatória, fornecendo as ferramentas para implementar políticas abrangentes de segurança, auditoria e acesso. Afinal, vários sistemas agora oferecem recursos projetados para garantir que uma organização esteja em conformidade.

Além disso, muitos governos exigem que as empresas se preocupem com o gerenciamento de identidade. Regulamentações como Sarbanes-Oxley, Gramm-Leach-Bliley e HIPAA responsabilizam as organizações pelo controle de acesso às informações de clientes e funcionários. Portanto, os sistemas de gerenciamento de identidade podem ajudar as organizações a cumprir esses regulamentos.

O Regulamento Geral de Proteção de Dados (GDPR) exige forte segurança e controles de acesso do usuário. Afinal, o GDPR exige que as organizações protejam os dados pessoais e a privacidade dos cidadãos e empresas da União Europeia. Vários estados dos EUA promulgaram leis de privacidade semelhantes. No entanto, para cumprir essas leis, você precisa automatizar muitos aspectos do IAM e garantir que seus fluxos de trabalho, processos, direitos de acesso e aplicativos permaneçam em conformidade.

Padrões abertos IAM

A boa e a má notícia sobre o IAM é que existem vários padrões abertos para rastrear e aproveitar. Esses padrões são um ótimo ponto de partida, contudo, como o Gartner menciona em seu guia de planejamento, as organizações precisam ir além da adoção de padrões abertos específicos. Ou seja, devem ter mais nuances sobre como adotar esses padrões e ser mais eficazes no gerenciamento de acesso.

“Por exemplo, a equipe de IAM deve desenvolver documentos de melhores práticas sobre como esses padrões são integrados e usados em todos os aplicativos, dispositivos e usuários”.

As mensagens de autorização entre parceiros confiáveis costumam ser enviadas usando o Security Assertion Markup Language (SAML). Esta especificação aberta define uma estrutura XML para troca de asserções de segurança entre autoridades de segurança. O SAML alcança interoperabilidade em diferentes plataformas de fornecedores que fornecem serviços de autenticação e autorização.

No entanto, o SAML não é o único protocolo de identidade de padrão aberto. Outros incluem OpenID, Web Services Trust (WS-Trust) e WS-Federation (que tem o apoio corporativo da Microsoft e IBM) e OAuth, que permite que as informações da conta de um usuário sejam usadas por serviços de terceiros, como o Facebook, sem expor a senha .

Ainda assim, a maior mudança nos padrões de identidade desde 2013 foi a adoção do FIDO entre uma variedade de fornecedores de IAM, fabricantes de dispositivos e sistemas operacionais. Ele fornece abordagens para a eliminação total de senhas usando uma variedade de chaves de segurança de hardware, métodos biométricos e perfis de smartphone.

Quais são os desafios e riscos da implementação do IAM?

Apesar da presença do IAM (Gerenciamento de Identidade e Acesso) para cima e para baixo na pilha de segurança de uma organização, isso não cobre tudo. Afinal, um problema é como as políticas de “acesso por direito de nascença” dos usuários evoluem. Esses são os direitos de acesso concedidos a novos usuários quando eles começam a trabalhar em uma empresa.

As opções de como novos funcionários, contratados e parceiros têm acesso a esse acesso afetam vários departamentos diferentes e “delegar isso às pessoas e gerentes certos se torna um problema”, diz Cser.

“Os sistemas IAM devem ser capazes de detectar mudanças nos direitos de acesso automaticamente, mas muitas vezes não o fazem.”

Esse nível de automação torna-se importante, especialmente se considerarmos o on e offboarding automatizado de usuários, o autoatendimento do usuário e a prova contínua de conformidade, segundo Steve Brasen, diretor de pesquisa da EMA.

Afinal, ajustar manualmente os privilégios e controles de acesso para centenas ou milhares de usuários não é viável. Você não pode fazer isso com planilhas do Excel ou outros métodos manuais, contudo, a complexidade subjacente da integração do usuário não melhorou com o tempo, mesmo que os produtos IAM tenham melhorado no manuseio de fluxos de trabalho e processos de negócios.

Além disso, embora as redes de confiança zero estejam na moda agora, o problema é ser capaz de monitorar continuamente essas relações de confiança à medida que novos aplicativos são adicionados à infraestrutura de uma empresa.

“Precisamos observar o que as pessoas estão fazendo depois de fazer login e examinar as linhas de base de comportamento. Existem muitas oportunidades de falsos positivos, como se um usuário quebrasse o dedo que podem atrapalhar essas relações de confiança” – Cser.

IAM vs. SSO

Não obstante, a relação de IAM (Gerenciamento de Identidade e Acesso) e logon único (SSO) precisa ser cuidadosamente orquestrada. De acordo com o Gartner, “o objetivo é obter um sistema SSO integrado por grupo de usuários que possa mediar o acesso a todas as gerações de aplicativos que a organização usa. No entanto, observe que isso não significa necessariamente usar uma ferramenta SSO em toda a organização. ”

Então, a grande unificação do IAM com o IAM centrado no cliente começou pela aquisição do Auth0 da Okta. Contanto que esses sejam vistos como dois esforços separados pelos profissionais de segurança, o IAM (Gerenciamento de Identidade e Acesso) sempre estará tentando recuperar o atraso.

Portanto, as equipes de IAM (Gerenciamento de Identidade e Acesso) precisam estar familiarizadas com várias arquiteturas de nuvem. No entanto, integrar essas práticas com a infraestrutura de rede e aplicativos de uma organização será um desafio e preencher as lacunas de segurança entre esses provedores de nuvem não será fácil.

Por fim, os gerentes de TI precisam desenvolver o gerenciamento de identidade desde o início com todos os novos aplicativos. Cser sugere a seleção cuidadosa de um aplicativo de destino que pode ser usado como um modelo para controlar qualquer IAM e governança de identidade. E, em seguida, expandir para outros aplicativos em toda a empresa.

Quais termos do IAM devo conhecer?

Buzzwords vêm e vão, mas vale a pena conhecer alguns termos-chave no espaço de gerenciamento de identidade:

Gerenciamento de acesso

O gerenciamento de acesso se refere aos processos e tecnologias usados para controlar e monitorar o acesso à rede. Portanto, os recursos de gerenciamento de acesso, como autenticação, autorização, confiança e auditoria de segurança, são parte integrante dos principais sistemas de gerenciamento de ID para sistemas locais e baseados em nuvem.

Active Directory (AD)

A Microsoft desenvolveu o AD como um serviço de diretório de identidade de usuário para redes de domínio do Windows. Contudo, embora proprietário, o AD está incluído no sistema operacional Windows Server e, portanto, é amplamente implantado.

Autenticação biométrica

Trata-se de um processo de segurança para autenticar usuários que depende das características exclusivas do usuário. Portanto, as tecnologias de autenticação biométrica incluem sensores de impressão digital, leitura de íris e retina e reconhecimento facial.

Controle de acesso à rede baseado no contexto

O controle de acesso à rede baseado no contexto é um método baseado em políticas de concessão de acesso aos recursos da rede de acordo com o contexto atual do usuário que está buscando acesso. Por exemplo, um usuário que tenta autenticar a partir de um endereço IP que não foi colocado na lista de permissões seria bloqueado.

Credencial

Consiste em um identificador empregado pelo usuário para obter acesso a uma rede, como a senha do usuário, certificado de infraestrutura de chave pública (PKI) ou informações biométricas (impressão digital, leitura da íris).

Desprovisionamento

Trata-se do processo de remover uma identidade de um repositório de ID e encerrar os privilégios de acesso.

Identidade digital

É o próprio ID, incluindo a descrição do usuário e seus privilégios de acesso.

Entitlement

Consiste no conjunto de atributos que especificam os direitos e privilégios de acesso de uma entidade de segurança autenticada.

Identidade como serviço (IDaaS)

O IDaaS baseado em nuvem oferece funcionalidade de gerenciamento de identidade e acesso aos sistemas de uma organização que residem no local e / ou na nuvem.

Gerenciamento do ciclo de vida da identidade

Semelhante ao gerenciamento do ciclo de vida do acesso, o termo se refere a todo o conjunto de processos e tecnologias para manter e atualizar as identidades digitais. Então, o gerenciamento do ciclo de vida da identidade inclui sincronização, provisionamento, desprovisionamento e gerenciamento contínuo de atributos, credenciais e direitos do usuário.

Sincronização de identidade

Trata-se do processo de garantir que vários armazenamentos de identidade – digamos, o resultado de uma aquisição – contenham dados consistentes para um determinado ID digital.

Lightweight Directory Access Protocol (LDAP)

O LDAP é um protocolo baseado em padrões abertos para gerenciar e acessar um serviço de diretório distribuído, como o AD da Microsoft

Autenticação multifator (MFA)

O MFA é quando mais do que apenas um único fator, como um nome de usuário e senha, é necessário para autenticação em uma rede ou sistema. Também é necessária pelo menos uma etapa adicional, como receber um código enviado via SMS para um smartphone, inserir um cartão inteligente ou stick USB ou atender a um requisito de autenticação biométrica, como uma leitura de impressão digital.

Redefinição de senha

Neste contexto, trata-se de um recurso de um sistema de gerenciamento de ID que permite aos usuários restabelecer suas próprias senhas, dispensando os administradores do trabalho e cortando chamadas de suporte. O aplicativo de redefinição geralmente é acessado pelo usuário por meio de um navegador. Então, o aplicativo pede uma palavra secreta ou um conjunto de perguntas para verificar a identidade do usuário.

Gerenciamento de conta com privilégios

Este termo se refere ao gerenciamento e auditoria de contas e acesso a dados com base nos privilégios do usuário. Ou seja, em termos gerais, por causa de seu trabalho ou função, um usuário privilegiado recebeu acesso administrativo aos sistemas. Portanto, um usuário privilegiado, por exemplo, seria capaz de configurar e deletar contas e funções de usuários.

Provisionamento

É o processo de criação de identidades, definição de seus privilégios de acesso e adição a um repositório de ID.

Autenticação baseada em risco (RBA)

A autenticação baseada em risco ajusta dinamicamente os requisitos de autenticação com base na situação do usuário no momento em que a autenticação é tentada. Por exemplo, quando os usuários tentam se autenticar de uma localização geográfica ou endereço IP não previamente associado a eles, esses usuários podem enfrentar requisitos de autenticação adicionais.

Entidade de segurança

É uma identidade digital com uma ou mais credenciais que podem ser autenticadas e autorizadas a interagir com a rede.

Logon único (SSO)

Trata-se de um tipo de controle de acesso para vários sistemas relacionados, mas separados. Ou seja, com um único nome de usuário e senha, um usuário pode acessar um sistema ou sistemas sem usar credenciais diferentes.

Análise de comportamento do usuário (UBA)

As tecnologias UBA examinam os padrões de comportamento do usuário e aplicam algoritmos e análises automaticamente para detectar anomalias importantes que podem indicar possíveis ameaças à segurança. Contudo, o UBA difere de outras tecnologias de segurança, que se concentram em dispositivos de rastreamento ou eventos de segurança. Vale ressaltar que, às vezes, o UBA também é agrupado com análise de comportamento de entidade e conhecido como UEBA.

Alternativa

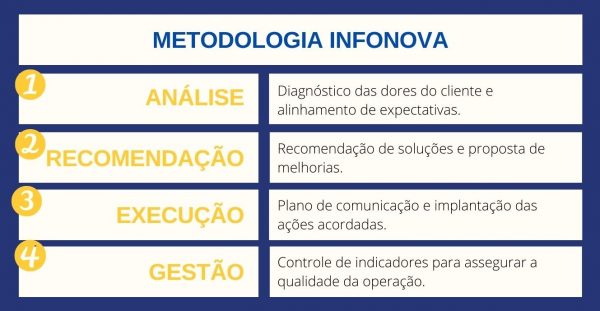

Contar com uma parceira de TI especializada pode fazer a diferença para o seu negócio. A Infonova, por exemplo, atua nessa área há 20 anos. Portanto, é plenamente capaz de monitorar a segurança dos seus dados de forma assertiva e com custo acessível.

Sobre a Infonova

A Infonova já atendeu mais de 135 clientes dos mais diversos segmentos, desde corporate, governo, PME até indústria do entretenimento e saúde. Você pode conferir a lista completa de clientes satisfeitos da Infonova aqui.

O Infonova usa uma metodologia consolidada. Portanto, essa empresa de TI conta com depoimentos da maioria de seus clientes garantindo a qualidade do atendimento.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Inclusive, se você pedir, a Infonova oferece um mapeamento de todo seu ambiente de TI. Afinal, seu interesse é conhecer toda sua infraestrutura e, de cara, resolver todas as suas dores.

Resumindo, a Infonova faz um diagnóstico para identificar como está a sua TI. Então, avalia o que está bom, resolvemos o que está ruim e cria um projeto para o que é possível melhorar. Tudo isso sem custo. Ou seja, a Infonova conta com as melhores condições custo-benefício do mercado. Especialmente em relação a automação da infraestrutura em nuvem e outras inovações.

Perfil Infonova

A expertise da Infonova permite fornecer atendimento técnico local com escalas flexíveis definidas pelo cliente. Estas incluem:

- Atendimento por demanda;

- Disponibilização de equipes com 1 técnico local e retaguarda especializada;

- Equipes completas com até 200 profissionais qualificados para assumir parte ou toda a operação de TI.

Colaboradores

O trabalho executado pela equipe da Infonova é primoroso. Afinal, essa empresa de TI se preocupa com seus funcionários. Ou seja, a Infonova oferece participação nos lucros aos seus colaboradores a fim de mantê-los sempre motivados. Além disso, a contratação dos analistas é CLT Full, o que reduz o turnover e aumenta a confiança.

Soluções

Como a empresa de TI completa que é, a Infonova tem soluções voltadas para PMEs, Governo e Corporate. Todas compreendem modelos flexíveis com início rápido e transição sem dor.

Confira a seguir:

Para saber mais sobre os serviços da Infonova, entre em contato pelo (11) 2246-2875 ou clique aqui.

Se quer saber mais sobre o que nossos clientes têm a dizer sobre nossos serviços, baixe gratuitamente nossos cases exclusivos.