Zero trust, SASE e gerenciamento de identidade são apenas algumas das tecnologias de segurança que as empresas estão implantando no trabalho remoto. Tudo a fim de proteger trabalhadores, sistemas e dados domésticos.

A pandemia de COVID-19 está longe de terminar. Então, não é à toa que muitas empresas estão sinalizando que podem nunca voltar a exigir a presença física de todos os funcionários diariamente.

Portanto, a capacidade de trabalhar em qualquer lugar pode se tornar a opção dominante para muitas pessoas. Contudo, antes que isso aconteça, as empresas devem estabelecer uma base de segurança no trabalho remoto.

Afinal, as ferramentas que suportavam o acesso ocasional para eventuais trabalhos à distância devem ser estendidas e aprimoradas para transportar os dados para todo o fluxo de trabalho da empresa. Então, o primeiro trabalho deve ser garantir que os bits fluam com segurança.

Afinal, as ferramentas que suportavam o acesso ocasional para eventuais trabalhos à distância devem ser estendidas e aprimoradas para transportar os dados para todo o fluxo de trabalho da empresa. Então, o primeiro trabalho deve ser garantir que os bits fluam com segurança.

Peça ajuda

Para isso, você pode contratar uma empresa de TI. Afinal, ela irá trabalhar para garantir a segurança da informação e o funcionamento dos equipamentos e softwares necessários. Contudo, o ideal é investir em uma empresa de TI realmente habilitada para isso.

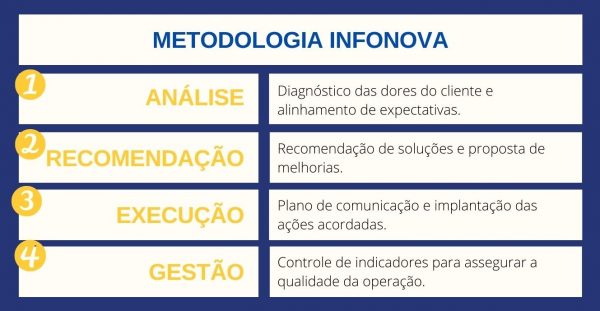

A Infonova, por exemplo, tem uma metodologia capaz de identificar as necessidades de cada cliente. Assim, pode iniciar a operação de forma muito rápida, segura, sem impacto e com melhoria de performance imediata. Além disso, a Infonova tem experiência nos mais diferentes segmentos, como PME, Corporate e Governo. Ou seja, é uma empresa de TI pronta para atender as necessidades de negócio de qualquer organização.

De qualquer forma, é importante saber quais são as ferramentas e tecnologias básicas para segurança no trabalho remoto.

Certificados TLS

Quando os funcionários fazem login remotamente, eles devem usar conexões criptografadas. Então, certifique-se de que os sites tenham certificados TLS atualizados. Além disso, eles devem usar HTTPS para todas as comunicações.

Felizmente, a instalação de certificados para permitir conexões criptografadas é muito fácil. Tudo graças aos esforços de projetos como Let’s Encrypt. Afinal, tratam-se de certificados que oferecem garantias mais elaboradas, como organização. Eles são encontrados com outras autoridades de certificação como DigiCert, GeoTrust e Comodo. Contudo, muitos provedores de nuvem e serviços podem revender esses certificados.

Zero Trust

Você usa uma rede privada virtual (VPN)? Então, deve ser capaz de confiar no terminal. Contudo, as assinaturas de VPN residencial não resolverão o problema. Portanto, algumas das empresas de rede privada bem estabelecidas nessa frente incluem Barracuda, Perimeter 81 e WindScribe. Todas elas oferecem soluções VPN tradicionais.

Entretanto, essas ferramentas estão mostrando sua idade. Afinal, a VPN não é o melhor modelo para um mundo onde não há linhas claras que marcam onde o escritório começa e termina.

Portanto, algumas organizações estão adotando um modelo de confiança zero. Ou seja, pressupõe que todos os funcionários se conectam de lugares perigosos. É o caso de uma cafeteria cujo WiFi foi comprometido por um coletivo de hackers, por exemplo. Dessa forma, todos os pacotes estão fluindo pelo território inimigo.

Previna-se

Contudo, essa atitude cautelosa não se aplica apenas a bits que viajam pela rede. Muitos aplicativos voltados para dentro são construídos com a suposição de que viverão em uma rede segura. Afinal, algum firewall ou outra ferramenta de acesso filtrou pacotes perigosos. Dessa forma, o antigo paradigma de um perímetro forte possibilitou que os desenvolvedores de aplicativos ignorassem as preocupações com a segurança.

Então, adotar o zero trust significa mudar de atitude. Todd Thiemann, vice-presidente de marketing da empresa de inteligência de ameaças HYAS, diz:

“O perímetro está completamente morto. Se você está contando com a segurança do gateway, não está observando todo o tráfego que entra e sai do trabalho de terminais domésticos. ”

Portanto, os desenvolvedores devem estudar o código para encontrar lugares onde as antigas suposições não são mais válidas. Por exemplo:

Um aplicativo da web responde a qualquer solicitação de URL?

Ele pressupõe que apenas pessoas confiáveis saberão o URL correto para baixar um arquivo?

Todos com uma conta em uma máquina são considerados administradores?

Afinal, esses são atalhos comuns que podem ser suficientes em uma rede confiável. No entanto, falham muito em uma rede aberta.

Sem medo de mudar

Assim, os arquitetos precisarão revisar seu código com um plano para adotar um paradigma de confiança zero. Alguns códigos podem ser corrigidos adicionando verificações para autenticação correta. Contudo, outros podem exigir um redesenho significativo. De qualquer forma, uma solução simples é proteger os dados quando eles não estão sendo usados.

“Somos uma grande loja do Azure e todos os dados em repouso são criptografados”, diz Thiemann. “Não é PII; não são dados confidenciais do cliente. Mas, como prática recomendada, criptografamos esses dados quando estão em movimento ou em repouso. ”

O Azure, como todas as principais nuvens, oferece opções para proteger os dados. A Oracle, assim como outros fornecedores de banco de dados, distribuem um SDK com código Python e Java para simplificar o processo. Então, um invasor rebelde não será capaz de aproveitar o acesso ao sistema de arquivos ou à rede. Afinal, os dados ficarão bloqueados.

Borda de serviço de acesso seguro (SASE)

Existe outra maneira de retrabalhar os aplicativos existentes para um público na Internet aberta. Trata-se de adicionar um gatekeeper especial. Nele, os usuários e suas solicitações de dados serão interrompidos para verificar a identidade e o acesso corretos.

Um modelo de arquitetura em crescimento para esse tipo de filtro inteligente e abrangente é um processo que alguns fornecedores chamam de “borda de serviço de acesso seguro” ou SASE (como em “atrevido”). Afinal, esse gatekeeper é muito mais inteligente do que um firewall básico. Portanto, pode implantar filtragem com monitoração de estado. Para isso, examina os dados dentro das solicitações e toma decisões inteligentes com base nesses valores.

Essa nova camada pode ser adicionada para proteger qualquer um dos vários serviços da web. Incluindo muitos que podem até mesmo ser hospedados fora da empresa em uma nuvem. Afinal, o computador do usuário fala apenas com o gatekeeper SASE. Portanto, os outros serviços respondem apenas às solicitações que foram verificadas pelo gatekeeper SASE.

Ferramentas de empresas como Citrix, Palo Alto Networks e McAfee rastreiam usuários ao longo do tempo. Então, tomam decisões sobre o acesso a todos os serviços, mesmo se eles não estiverem hospedados no mesmo local ou na mesma nuvem.

Aplicativos e armazenamento em nuvem

Existe uma máxima no mundo corporativo. Os computadores remotos dos funcionários não podem se tornar locais de armazenamento regulares para documentos e dados confidenciais.

Ou seja, os funcionários não devem ser capazes de trabalhar com informações confidenciais com pen drives não criptografados. Tampouco usando outro hardware e deixar os dados em locais onde ladrões possam acessá-los. Afinal, o ransomware continua sendo uma ameaça séria para a destruição de dados remotos.

Provedores de armazenamento remoto como o Dropbox têm opções criptografadas para segurança extra para dados em repouso. Contudo, os desenvolvedores devem verificar o código rotineiramente em repositórios como GitHub, GitLab ou Bitbucket. Além disso, os analistas de dados devem usar hubs centrais como Saturn Cloud, Matrix DS ou o Collaboratory.

Muitas empresas estão mudando para versões baseadas na Web de ferramentas de escritório populares. É o caso do Google Workspace (antigo G Suite) ou do Microsoft Teams. Afinal, eles são flexíveis e relativamente fáceis de implantar em equipes grandes. Contudo, os detalhes de segurança ainda não são completamente compreendidos.

Embora as principais empresas empreguem grandes equipes de segurança, o modelo de envio de código para os navegadores das pessoas ainda está em evolução. O Google, por exemplo, sofreu um vazamento constrangedor de documentos particulares.

Facilite seu dia-a-dia

Ou seja, os desenvolvedores ainda não entendem totalmente a complexidade de proteger o código executado em um navegador que pode injetar código com extensões ou console. Portanto, essas ferramentas, como todas as outras, devem ser monitoradas quanto a falhas ou problemas potenciais.

Justamente por isso, contar com o apoio de uma empresa de TI especializada pode fazer a diferença. Afinal, uma infraestrutura de TI adequada pode fazer a diferença no aumento da eficiência de um negócio.

Existem empresas de TI que, inclusive, trabalham diretamente com sua equipe de gerenciamento. É o caso da Infonova, que visa lidar com todos os aspectos da TI e criar um plano estratégico para apoiar suas metas de negócios. Afinal, conta com equipes de profissionais que passam por atualizações contínuas a fim de acompanhar a evolução do mercado e das ferramentas. Dessa forma, seus clientes têm o melhor sem precisar investir tempo e dinheiro diretamente nisso.

Autenticação multifator

Um dos primeiros desafios é identificar os usuários. Afinal, a senha antiga pode ser suficiente em um escritório confiável. Entretanto, adicionar uma camada de segurança é melhor. Ou seja, a solução mais simples é exigir um segundo nível de autenticação, como os telefones celulares dos funcionários.

Alguns provedores de serviços oferecem APIs para uma ampla variedade de comunicações, incluindo o envio de mensagens SMS. É o caso do Twilio, Vonage, Plivo e Telnyx

Contudo, soluções mais sofisticadas usam aplicativos executados localmente no dispositivo móvel. Estes podem gerar senhas de uso único com base no tempo. Ferramentas como Google Authenticator, FreeOTP e LinOTP armazenam um segredo compartilhado quando o usuário os inicializa pela primeira vez. Então, usa isso para gerar uma nova senha com base na hora cada vez que o usuário deseja fazer login.

Entretanto, o aumento do malware para telefones celulares aumentou o interesse em tokens de hardware dedicados. Afinal, eles aplicam todos os algoritmos de criptografia e autenticação dentro de uma peça especial de hardware.

Felizmente, existem ferramentas não suscetíveis a ataques que podem se infiltrar no desktop ou nos sistemas operacionais móveis. É o caso do RSA SecurID, Yubikey ou Onlykey. Portanto, elas oferecem maior segurança ao custo de exigir que os usuários manipulem mais um item.

Gerenciamento de identidade e acesso

As ferramentas para autenticação multifator (MFA) precisam funcionar em conjunto com os aplicativos corporativos. No entanto, esse é um desafio para os desenvolvedores internos que precisarão ajustar a base de código local. Contudo, é essencial para a segurança no trabalho remoto.

Algumas equipes estão se voltando para serviços de gerenciamento de identidade e acesso. Estes são geralmente chamados de identidade como serviço ou autenticação como serviço. Afinal, são projetados para serem facilmente integrados em qualquer base de código.

Softwares de empresas como Auth0 ou Okta lidam com o gerenciamento de identidade e acesso com os melhores algoritmos Portanto, permitem que os desenvolvedores internos se concentrem na lógica de negócios.

Auth0

O Auth0, por exemplo, oferece uma coleção de exemplos de início rápido. Estes, por sua vez, permitem que um desenvolvedor recorte e cole algumas linhas de código e proteja tudo dentro do aplicativo. Então, o código do Auth0 adiciona uma caixa de diálogo de login e, em seguida, os servidores do Auth0 verificam a senha e impõem regras mais fortes. Este se torna um requisito para autenticação de dois fatores. Portanto, se você precisar acionar um aplicativo móvel ou enviar um SMS, os servidores do Auth0 farãoo trabalho. Quando estiver satisfeito, ele devolverá o controle ao seu aplicativo.

Okta

A Okta oferece um conjunto semelhante de serviços. Contudo, gosta de chamar sua abordagem de “mecanismo de identidade” para testar qualquer pessoa que deseja acessar. Esse software reúne uma coleção de ferramentas de autenticação e gerenciamento em um pipeline flexível. Portanto, simplifica a criação de contas e a concessão de acesso correto aos proprietários. As etapas podem ser configuradas para incluir uma variedade de opções. É o caso do rastreio de laptop ou telefone específico. Afinal, assim reduz o foco apenas na senha.

No entanto, com eles, as empresas também simplificam o trabalho de fazer malabarismos com todas as contas. Afinal, fornecem um painel para rastrear usuários, adicionar novas contas e ajustar funções de acesso. Portanto, o desenvolvedor pode adicionar uma camada sofisticada que organiza a identidade e a autenticação com o código pré-testado.

Revise suas as suposições sobre segurança no trabalho remoto

Algumas das etapas mais importantes da segurança no trabalho remoto não são técnicas. Mas sim são emocionais e pessoais.

“Todo mundo voltou para casa muito rapidamente e agora acho que estamos em uma era em que temos que formalizar os procedimentos. Não podemos presumir que seja temporário. Então precisamos desenvolver políticas de longo prazo.” – Greg Conti, cofundador da empresa de pesquisa de segurança cibernética Kopidlon

Portanto, para garantir a segurança no trabalho remoto, todos devem fazer uma pausa e revisitar todas as decisões tomadas às pressa. Afinal, um número surpreendentemente grande de violações de segurança vem da engenharia social. Ou seja, do processo pelo qual alguém engana um funcionário e o faz conceder privilégios ou liberar informações.

Então, considere que uma força de trabalho descentralizada não se verá nos corredores ou nos elevadores. Ou seja, não se conhecem realmente. Tampouco serão capazes de identificar comportamentos suspeitos entre si.

Dessa forma, uma solução simples é investir mais em eventos. Dar festas, pagar almoços ou organizar retiros ajudará a manter o tecido social que pode estar se desgastando. Divertir-se pode parecer frívolo. Contudo, pode ser a melhor maneira de melhorar a segurança no trabalho remoto

Outra solução é investir em uma boa parceira de TI. Afinal, ela poderá oferecer treinamentos para os usuários, estabelecer normas de segurança e orientar seus colaboradores, além de prover todo o suporte necessário.

Sobre a Infonova

A Infonova é uma empresa fundada em 2002 e, desde então, tem ganhado muita experiência ao longo dos anos. Ou seja, é uma empresa consolidada no mercado.

A empresa já atendeu mais de 135 clientes dos mais diversos segmentos, desde Corporate, Governo, PME até indústria do entretenimento e saúde. Você pode conferir a lista completa de clientes satisfeitos da Infonova aqui.

O atendimento da Infonova é feito através de uma metodologia consolidada. Portanto, essa empresa de TI conta com depoimentos da maioria de seus clientes garantindo a qualidade do atendimento.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Inclusive, se você pedir, a Infonova oferece um mapeamento de todo seu ambiente de TI. Afinal, seu interesse é conhecer toda sua infraestrutura e, de cara, resolver todas as suas dores.

Resumindo, a Infonova faz um diagnóstico para identificar como está a sua TI. Então, avalia o que está bom, resolvemos o que está ruim e cria um projeto para o que é possível melhorar. Tudo isso sem custo. Ou seja, a Infonova conta com as melhores condições custo-benefício do mercado.

Modelos de trabalho

A expertise da Infonova permite fornecer atendimento técnico local com escalas flexíveis definidas pelo cliente. Estas incluem:

- Atendimento por demanda;

- Disponibilização de equipes com 1 técnico local e retaguarda especializada;

- Equipes completas com até 200 profissionais qualificados para assumir parte ou toda a operação de TI.

Colaboradores

O trabalho executado pela equipe da Infonova é primoroso. Afinal, essa empresa de TI se preocupa com seus funcionários. Ou seja, a Infonova oferece participação nos lucros aos seus colaboradores a fim de mantê-los sempre motivados. Além disso, a contratação dos analistas é CLT Full, o que reduz o turnover e aumenta a confiança.

Soluções

A Infonova tem soluções voltadas para PMEs, Governo e Corporate. Todas compreendem modelos flexíveis com início rápido e transição sem dor.

Confira a seguir:

Para saber mais sobre os serviços da Infonova, entre em contato pelo (11) 2246-2875 ou clique aqui.

Se quer saber mais sobre o que nossos clientes têm a dizer sobre nossos serviços, baixe gratuitamente nossos cases exclusivos.

Fonte:

CSO Online