Riscos à segurança de hardware, tal como estratégias para superá-las, estão evoluindo. Principalmente à medida que as empresas instalam cada vez mais recursos autônomos para construtores inteligentes e projetos de IoT.

Então, pode-se dizer que as implantações de IoT em toda a empresa estão levando a um surto de riscos à segurança de hardware. Afinal, hackers atacam vulnerabilidades em:

Então, pode-se dizer que as implantações de IoT em toda a empresa estão levando a um surto de riscos à segurança de hardware. Afinal, hackers atacam vulnerabilidades em:

- Hardware de dispositivo físico;

- Firmware;

- Software de interface de firmware extensível / BIOS que faz interface com o hardware.

Portanto, à medida que as empresas começam a instalar tais dispositivos, elas devem entender as maiores ameaças à segurança do hardware. É o caso de sensores, controladores e monitores autônomos. Afinal, estes são comumente encontrados em projetos de construção inteligentes. É o caso de IoT e IoT industrial (IIoT),

A verdade é que a busca das organizações para automatizar tarefas manuais levou a uma enxurrada de incidentes de segurança de hardware. Afinal, hoje, tudo está se tornando conectado por IP. É o caso de câmeras de vigilância, sistemas HVAC e plataformas de controlador de porta física.

Contudo, como resultado, algumas empresas tentam cortar custos comprando e instalando IoT de baixo custo e hardware de construção inteligente. No entanto, o hardware desses dispositivos costuma ser comprometido. Ou seja, uma ameaça à segurança geral de toda a rede corporativa.

Riscos comuns de segurança de hardware

Os dispositivos IoT são especialmente arriscados. Afinal, funcionam de forma independente. Ou seja, é muito mais difícil identificar a hora em que um ataque ocorreu em um componente IoT. Diferente do que acontece quando o ataque ocorre em servidores, desktops / laptops ou dispositivos inteligentes.

Contudo, isso não significa que não haja riscos de segurança de hardware para esses dispositivos também. As falhas mais comuns de segurança de hardware incluem o seguinte:

Senhas padrão

Esse é um problema principalmente para dispositivos IoT de baixo custo. Contudo, também afeta hardwares que usam senhas padrão prontas para usar. Por conta disso, essas senhas são comumente adicionadas às redes de negócios com pouca reflexão sobre o risco potencial de fazê-lo.

Acesso local desprotegido

Em muitos casos, IoT, IIoT e hardware de construção inteligente podem ser acessados localmente por meio de uma interface Ethernet ou serial gerenciada. No entanto, se essas conexões não estiverem bloqueadas, um mau ator pode comprometer a infraestrutura de uma empresa. Afinal, bastaria alterar esses dispositivos ao visitar o escritório, armazém ou fábrica. E isso vale tanto para a configuração quanto para o sentido físico.

Firmware de dispositivo desatualizado / BIOS / Interface de firmware extensível unificada

As empresas que constroem e vendem sistemas HVAC inteligentes, robótica de fábrica e outros componentes IoT / IIoT conectados por IP não são necessariamente especialistas em segurança de TI. Afinal, frequentemente, o firmware está repleto de bugs e falhas de segurança.

Essa vulnerabilidade é agravada pelo gerenciamento desleixado de patches. Afinal, muitos departamentos de TI não atualizam regularmente o firmware nesses dispositivos quando os patches de segurança são lançados.

Chipsets feitos sob medida / personalizados

Os chipsets personalizados continuam a ancorar grande parte do hardware em data centers corporativos ou em desktops de última geração. Contudo, como esses chips feitos são feitos sob medida para propósitos de nicho, as análises de segurança dos fabricantes não são tão intensas. Especialmente se comparadas às conduzidas para chips que serão instalados em grupos muito maiores de dispositivos. Ou seja, com o tempo, os hackers encontram vulnerabilidades nesses chips, fazendo com que o fabricante se esforce para encontrar um patch.

Falta de criptografia

A criptografia, seja em repouso ou em movimento, muitas vezes carece de dispositivos de tecnologia operacional. Também porque, estes estão se tornando rapidamente conectados por IP. Portanto, os dados não criptografados podem ser coletados pela rede ou via dispositivos roubados que contêm dados não criptografados salvos diretamente neles.

Vulnerabilidades de hardware do mundo real

As notícias são salpicadas de detalhes sobre ameaças e vulnerabilidades de segurança de hardware. No início de 2020, por exemplo, os pesquisadores de segurança alertaram sobre uma falha de segurança encontrada em certos processadores Intel. Esta falha permitia que os hackers instalassem malware no nível do hardware. Ou seja, tornava ineficaz a proteção contra malware baseada no sistema operacional.

Mais recentemente, a Nvidia lançou um patch para conectar uma vulnerabilidade perigosa. Afinal, ela poderia ter permitido que hackers assumissem remotamente o controle da linha de servidores DGX de ponta da empresa. Esses tipos de servidores são comuns em empresas que executam IA avançada e aprendizado de máquina. Portanto, colocam dados confidenciais em risco.

Um exemplo final – e uma ameaça potencial na sala de reuniões – é uma vulnerabilidade de hardware que foi recentemente identificada no controle remoto inteligente XR11 da Comcast, controlado por voz.

Um usuário poderia efetivamente transformar o dispositivo em um objeto de escuta. Bastaria atualizar o controle remoto com uma versão comprometida do firmware. Felizmente, os pesquisadores de segurança encontraram a falha e notificaram a Comcast. Então, a empresa prontamente desenvolveu e implementou automaticamente um patch de segurança.

Estratégia de segurança de hardware

Os problemas de segurança de hardware são únicos. Afinal, nada têm a ver com as falhas de segurança centradas no software. Por um lado, os problemas de hardware geralmente afetam produtos de nicho. Ou seja, produtos com os quais a equipe de segurança de TI não está muito familiarizada.

Portanto, para ajudar a proteger sua organização, primeiro faça o inventário de toda a rede. Afinal, assim poderá identificar os vários dispositivos de hardware conectados. Em seguida, verifique se o fabricante possui a documentação adequada e um processo para baixar e atualizar os patches de segurança e firmware. Idealmente, você deve aplicar esse patches automaticamente.

Contudo, este também é um ótimo momento para reavaliar os dispositivos que se conectam à sua rede e determinar se você confia neles ou não. Afinal, em alguns casos, você pode descobrir que o hardware está no fim da vida útil ou do suporte. Em outros, o hardware pode vir de um fabricante questionável.

De qualquer forma, é preciso tomar algumas decisões. Especialmente sobre o nível de risco que a empresa está disposta a assumir em relação ao hardware existente. E isso inclui avaliar se é mais prudente comprar um hardware mais novo que tenha mais probabilidade de ser protegido e corrigido regularmente.

Finalmente, certifique-se de monitorar seus dispositivos em rede. Ferramentas como detecção e resposta de rede usam AI para estabelecer a linha de base do comportamento normal. Então, disparam um alerta quando esse comportamento ultrapassa um limite definido. Portanto, um hardware que muda abruptamente da “norma” é um sinal revelador de que pode ter ocorrido um comprometimento.

Alternativa

Gerenciar uma infraestrutura de TI pode ser um processo desgastante. Afinal, os computadores e a internet precisam estar funcionando plenamente todos os dias de forma segura. O mesmo vale para as impressoras.

Contudo, além disso, é preciso que haja energia elétrica, telefonia e circuitos de segurança funcionando 24×7. Portanto, contar com uma empresa de TI que, além de fornecer as tecnologias mais óbvias, como computadores e links de internet, também faz toda a gestão de fornecedores do seu negócio faz a diferença.

Afinal, ela é quem lida com a empresa de energia, telefonia fixa e móvel, internet, segurança e mais. Felizmente, a Infonova oferece esse serviço de gestão com maestria. Afinal, já atua há mais de 20 anos nessa área tendo atendido mais de 135 clientes.

Sobre a Infonova

Atuante no mercado de TI desde 2002, a Infonova tem foco total no cliente. A empresa conta com profissionais qualificados e aptos a realizarem atendimento trilíngue em diversas frente de TI. Contudo, entre elas, destacam-se:

- Segurança da informação;

- Redes e servidores;

- Monitoramento 24×7;

- Cloud backup;

- Cloud computing;

- Suporte técnico geral.

Seus clientes atuam nos mais diversos segmentos, desde corporate, governo, PME até indústria do entretenimento e saúde. Você pode conferir a lista completa de clientes satisfeitos da Infonova aqui.

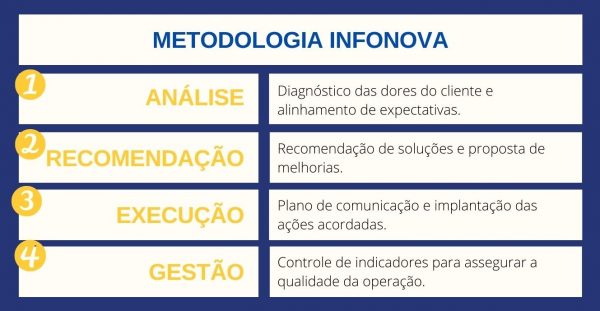

A Infonova atende por meio de uma metodologia consolidada. Portanto, essa empresa de TI conta com depoimentos da maioria de seus clientes garantindo a qualidade do atendimento.

Em relação à confiança, a Infonova comprova sua transparência e seriedade logo no início do nosso contrato. Afinal, é quando realiza uma visita inicial de manutenção intensiva em todos os computadores da sua empresa e também servidores.

Inclusive, se você pedir, a Infonova oferece um mapeamento de todo seu ambiente de TI. Afinal, seu interesse é conhecer toda sua infraestrutura e, de cara, resolver todas as suas dores. O mesmo vale para identificação de riscos de segurança de seu hardware atual.

Resumindo, a Infonova faz um diagnóstico para identificar como está a sua TI. Então, avalia o que está bom, resolvemos o que está ruim e cria um projeto para o que é possível melhorar. Tudo isso sem custo. Ou seja, a Infonova conta com as melhores condições custo-benefício do mercado.

Perfil Infonova

A expertise da Infonova permite fornecer atendimento técnico local com escalas flexíveis definidas pelo cliente. Estas incluem:

- Atendimento por demanda;

- Disponibilização de equipes com 1 técnico local e retaguarda especializada;

- Equipes completas com até 200 profissionais qualificados para assumir parte ou toda a operação de TI.

Colaboradores

O trabalho executado pela equipe da Infonova é primoroso. Afinal, essa empresa de TI se preocupa com seus funcionários. Ou seja, a Infonova oferece participação nos lucros aos seus colaboradores a fim de mantê-los sempre motivados. Além disso, a contratação dos analistas é CLT Full, o que reduz o turnover e aumenta a confiança.

Soluções

Como a empresa de TI completa que é, a Infonova tem soluções voltadas para PMEs, Governo e Corporate. Todas compreendem modelos flexíveis com início rápido e transição sem dor.

Confira a seguir:

Para saber mais sobre os serviços da Infonova, entre em contato pelo (11) 2246-2875 ou clique aqui.

Se quer saber mais sobre o que nossos clientes têm a dizer sobre nossos serviços, baixe gratuitamente nossos cases exclusivos.